Bốn công dân Trung Quốc làm việc với cơ quan tình báo hàng đầu của Trung Quốc đã bị buộc tội trong một chiến dịch tấn công toàn cầu nhằm đánh cắp bí mật thương mại và thông tin nhạy cảm từ các công ty, trường đại học và cơ quan chính phủ của Mỹ.

Các cáo buộc được công bố khi Hoa Kỳ và các đồng minh, trong một nỗ lực phối hợp vào ngày 18/7, cùng lên án chế độ Đảng Cộng sản Trung Quốc (ĐCSTQ) tài trợ cho các cuộc tấn công mạng “ác ý” nhằm vào các mục tiêu trên khắp thế giới. Họ cho biết, chính là cơ quan tình báo chính của chế độ - tức Bộ An ninh Nhà nước Trung Quốc (MSS) - đứng sau việc triển khai các cuộc tấn công tin tặc này. Hoa Kỳ cũng cho rằng, vụ tấn công mạng lớn nhắm vào Microsoft được tiết lộ hồi đầu năm là do các tin tặc làm việc cho MSS.

Theo một tuyên bố của Bộ Tư pháp Hoa Kỳ, các tin tặc bị buộc tội đã được MSS tài trợ và tập trung đánh cắp thông tin có thể mang lại lợi ích đáng kể cho các công ty Trung Quốc, chẳng hạn như quy trình nghiên cứu và phát triển.

Theo cáo trạng, các bị cáo và quan chức ở Sở An ninh Quốc gia Hải Nam, một chi nhánh cấp tỉnh của MSS, đã cố gắng che giấu vai trò của chính quyền Trung Quốc trong các vụ tấn công, bằng cách sử dụng một công ty bình phong, được trả lại vào tháng Năm và được niêm phong vào ngày 16/7.

Bộ Tư pháp Mỹ cho biết, chiến dịch này hoạt động từ năm 2011 đến năm 2018, nhắm mục tiêu vào các bí mật thương mại trong một loạt các ngành công nghiệp, bao gồm hàng không, quốc phòng, giáo dục, chính phủ, chăm sóc sức khỏe, dược phẩm sinh học và hàng hải.

Nạn nhân của vụ tấn công bao gồm các tổ chức ở Áo, Campuchia, Canada, Đức, Indonesia, Malaysia, Na Uy, Ả Rập Xê Út, Nam Phi, Thụy Sĩ, Anh và Hoa Kỳ.

Các công tố viên Mỹ cáo buộc rằng, các tin tặc đã đánh cắp thông tin nước ngoài để giúp các công ty nhà nước Trung Quốc bảo đảm hợp đồng với các công ty bị nhắm mục tiêu, chẳng hạn như một dự án đường sắt cao tốc lớn. Nhóm tin tặc cũng nhắm mục tiêu vào các viện nghiên cứu và trường đại học để nghiên cứu bệnh truyền nhiễm liên quan đến Ebola, MERS, HIV / AIDS, Marburg và bệnh sốt rét, theo Bộ Tư pháp Mỹ.

Trong bản tuyên bố, Phó Tổng chưởng lý Hoa Kỳ Lisa Monaco cho biết: “Những cáo buộc hình sự này một lần nữa nhấn mạnh rằng, [ĐCSTQ] tiếp tục sử dụng các cuộc tấn công được kích hoạt trên mạng để đánh cắp những gì các quốc gia khác thực hiện, coi thường các cam kết song phương và đa phương của mình".

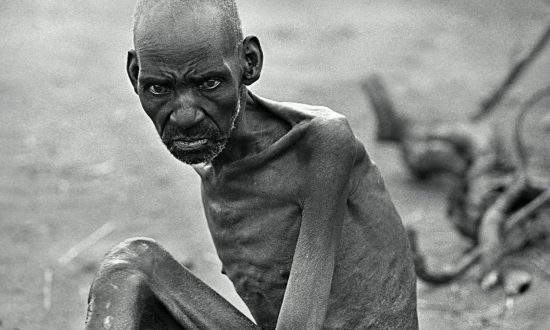

-

- Ban đầu, các tin tặc Trung Quốc dường như chỉ nhắm vào các mục tiêu tình báo có giá trị cao ở Hoa Kỳ. (Shutterstock)

Bộ Tư pháp Mỹ cho biết, bản cáo trạng gồm hai tội danh rằng các quan chức ĐCSTQ bao gồm Ding Xiaoyang, Cheng Qingmin và Zhu Yunmin là các sĩ quan HSSD chịu trách nhiệm điều phối tin tặc máy tính và nhà ngôn ngữ học tại các công ty bình phong.

Bị cáo thứ tư - Wu Shurong - là một nhân viên của công ty bình phong Hainan Xiandun Technology Development Co.Ltd, “đã tạo ra phần mềm độc hại, tấn công vào hệ thống máy tính do các chính phủ, công ty và trường đại học nước ngoài vận hành và giám sát các tin tặc Hainan Xiandun khác”, Bộ Tư pháp nêu rõ.

'Hoạt động độc hại'

Vào ngày 19/7, chính quyền ông Biden, cùng với một nhóm các đồng minh, đã chỉ trích chế độ ĐCSTQ về chiến dịch tấn công toàn cầu có sử dụng các tin tặc theo hợp đồng.

Trong bản tuyên bố ra ngày 19/7, Ngoại trưởng Anthony Blinken nói: “Hoa Kỳ và các nước trên thế giới đang buộc Cộng hòa Nhân dân Trung Hoa phải chịu trách nhiệm về hành vi vô trách nhiệm, gây rối và gây mất ổn định trong không gian mạng, gây ra mối đe dọa lớn đối với kinh tế và an ninh quốc gia của chúng ta".

MSS đứng sau việc triển khai các tin tặc này, các quan chức chính quyền Biden cấp cao cho biết vào ngày 18/7. Và các mục tiêu của họ bao gồm các nhà cung cấp dịch vụ được quản lý, các công ty bán dẫn, tập đoàn quốc phòng, trường đại học và các tổ chức y tế, theo một cố vấn an ninh mạng của chính phủ Hoa Kỳ.

Vị cố vấn nêu rõ: “Các hoạt động trên không gian mạng này hỗ trợ các mục tiêu phát triển kinh tế và quân sự dài hạn của [ĐCSTQ]".

Đảng Cộng sản Trung Quốc đã đề ra các chính sách và lộ trình công nghiệp khác nhau, với mục tiêu đạt được “hiện đại hóa xã hội chủ nghĩa” vào năm 2035 và trở thành “nhà lãnh đạo toàn cầu về đổi mới”.

Một số cuộc tấn công mạng là hoạt động của ransomware, liên quan đến các phần tử độc hại mã hóa dữ liệu của nạn nhân và khiến nó không thể truy cập được. Các tin tặc sau đó sẽ yêu cầu đòi tiền chuộc để đổi lấy việc giải mã. Theo các quan chức, một số công ty tư nhân đã được yêu cầu trả hàng triệu USD sau khi bị ảnh hưởng bởi các hoạt động ransomware của Trung Quốc.

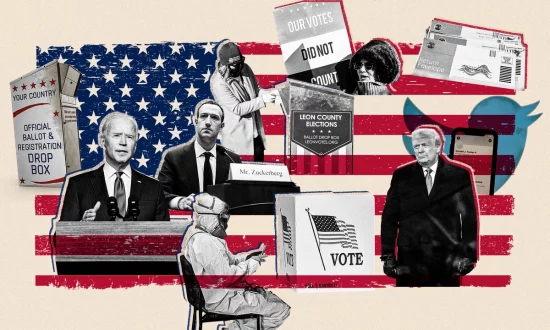

Những tiết lộ mới về hồ sơ theo dõi lâu dài về các hoạt động mạng độc hại của Trung Quốc đã thu hút sự lên án chung từ nhiều quốc gia, bao gồm Anh, Úc, Canada, New Zealand và Nhật Bản, cũng như từ Liên minh châu Âu và NATO.

-

- Đây không phải là lần đầu tiên các công ty an ninh mạng cảnh báo về sự tấn công của các hacker bị nghi ngờ là do chính phủ Trung Quốc hậu thuẫn và cũng dùng kỹ thuật DLL side-loading. Nhưng đa số các trường hợp, các cáo buộc là có cơ sở khi nhà nước Trung Quốc hoàn toàn có lợi ích trong các vụ tấn công mạng nhắm vào các công ty trên thế giới. (Ảnh: Geralt/Pixabay)

Các quan chức thuộc chính quyền Biden tuyên bố: “Chúng tôi nói rõ với Trung Quốc rằng, chừng nào những hoạt động mạng độc hại, vô trách nhiệm này còn tiếp tục, nó sẽ đoàn kết các quốc gia trên toàn thế giới, tất cả đều là nạn nhân để kêu gọi họ ra tay, thúc đẩy phòng thủ mạng, và an ninh mạng sẽ cùng hợp tác theo cách đó".

Để đối phó với các mối đe dọa mạng mới của Trung Quốc, các quan chức giải thích rằng, các quốc gia Five Eyes - Hoa Kỳ, Canada, Anh, Úc và New Zealand - cùng với Nhật Bản, EU và NATO, sẽ làm việc cùng nhau trong việc chia sẻ và mở rộng thông tin can dự ngoại giao để “tăng cường khả năng phục hồi và hợp tác an ninh mạng tập thể của chúng ta”. Họ mong đợi sẽ có thêm nhiều quốc gia tham gia hợp tác trong những tuần tới.

Các quan chức thuộc cấp của ông Biden cho biết, đây là lần đầu tiên NATO công khai lên án các hoạt động trên không gian mạng của ĐCSTQ, khi liên minh xuyên Đại Tây Dương thông qua chính sách phòng thủ mạng mới vào tháng Sáu. Chính sách đó quy định rằng, một cuộc tấn công mạng nhằm vào một thành viên NATO được coi là một cuộc tấn công chống lại tất cả các thành viên và các hành động sẽ được cân nhắc tương ứng để đáp trả.

Các quan chức cấp cao cũng khẳng định, họ "tin tưởng cao" rằng chính quyền Trung Quốc phải chịu trách nhiệm cho cuộc tấn công mạng nhằm vào Microsoft. Những quan chức này cho biết, "các phần tử mạng độc hại" liên kết với MSS đã khai thác các lỗ hổng zero-day trong phần mềm Exchange Server của gã trùm công nghệ Mỹ, làm tổn hại hàng chục nghìn hệ thống trên toàn cầu.

Vào tháng Ba, Microsoft đã thông báo rằng Hafnium, một nhóm hacker được nhà nước bảo trợ hoạt động từ Trung Quốc, phải chịu trách nhiệm về việc xâm nhập vào máy chủ quản lý hệ thống lịch và email của họ. Các chuyên gia bảo mật ước tính vào thời điểm đó, ít nhất 30.000 tổ chức ở Hoa Kỳ đã bị tấn công.

Các quan chức cấp cao Hoa Kỳ cho biết: “Chúng tôi đã nêu quan ngại về cả sự cố của Microsoft và hoạt động mạng độc hại rộng lớn hơn của CHND Trung Hoa [Cộng hòa Nhân dân Trung Hoa] với các quan chức cấp cao của chính phủ CHND Trung Hoa, làm rõ rằng các hành động của CHND Trung Hoa đe dọa đến an ninh, sự tự tin và ổn định trong không gian mạng".

-

- Hàng sau từ trái sang phải: DPM Slovakia Richard RaAi, Thủ tướng Ba Lan Mateusz Morawiecki, Thủ tướng Canada Justin Trudeau, Thủ tướng Luxembourg Xavier Bettel, Thủ tướng Na Uy Erna Solberg, Thủ tướng Bỉ Charles Michel, Thủ tướng của Cộng hòa Séc Andrej BabiA, Thủ tướng Australia Scott Morrison, Đại sứ Đan Mạch tại Vương quốc Anh Lars Thuesen. Hàng trước từ trái sang phải: Toàn quyền New Zealand Patsy Reddy, Tổng thống Pháp Emmanuel Macron, Thủ tướng Vương quốc Anh Theresa May, Charles, Hoàng tử xứ Wales, Nữ hoàng Elizabeth II, Tổng thống Mỹ Donald Trump, Tổng thống Hy Lạp Prokopis Pavlopoulos , Thủ tướng Đức Angela Merkel, Thủ tướng Hà Lan Mark Rutte vào ngày 5/6/2019 tại Portsmouth, Anh. (Ảnh của Jack Hill - WPA Pool / Getty Images)

Họ tuyên bố: "Hoa Kỳ cùng các đồng minh và đối tác của chúng tôi sẽ không loại trừ các hành động tiếp theo để buộc CHND Trung Hoa phải chịu trách nhiệm".

Bắc Kinh trước đây đã bác bỏ tuyên bố của Microsoft, tuyên bố rằng các công ty và phương tiện truyền thông không nên “đưa ra những cáo buộc vô căn cứ”.

Chiến thuật mạng của ĐCSTQ

Cố vấn an ninh mạng đã vạch ra các chiến thuật và kỹ thuật của Bắc Kinh, và đưa ra các khuyến nghị về cách củng cố hệ thống máy tính.

Các quan chức cấp cao của Hoa Kỳ cho biết: “Bằng cách vạch trần hoạt động độc hại của CHND Trung Hoa với các đồng minh và đối tác, chúng tôi đang tiếp tục nỗ lực của chính quyền để thông báo và trao quyền cho các chủ sở hữu và nhà điều hành hệ thống, để có thể hành động tại nhà và trên toàn thế giới”.

Được biết, các tác nhân mạng do nhà nước Trung Quốc tài trợ thường che giấu danh tính của họ thông qua các máy chủ riêng ảo, cũng như tránh bị phát hiện bằng cách sử dụng bộ định tuyến băng thông rộng ở văn phòng nhỏ và văn phòng tại nhà (small office and home office - SOHO).

Các tác nhân này “liên tục quét các mạng mục tiêu để tìm các lỗ hổng nghiêm trọng và cao trong vòng vài ngày, kể từ khi lỗ hổng được tiết lộ công khai”, theo lời khuyến cáo. Họ đã tìm cách khai thác các lỗ hổng trong các ứng dụng, bao gồm các sản phẩm của Microsoft, Apache, F5 Big-IP và Pulse Secure.

Vào tháng Tư, công ty an ninh mạng FireEye có trụ sở tại California đã đưa ra một báo cáo cho biết, tin tặc Trung Quốc đã khai thác mạng riêng ảo của Pulse Secure để truy cập vào các cơ quan và công ty chính phủ ở Hoa Kỳ và Châu Âu. Các tin tặc này bị nghi là làm việc cho chế độ ĐCSTQ và có quan hệ với APT5, một trong những nhóm hacker trình độ cao vẫn luôn đe dọa dai dẳng của Trung Quốc.

Trong số các sản phẩm khác nhau của Microsoft bị nhắm mục tiêu còn có Microsoft 365, Outlook Web Access và Sổ địa chỉ ngoại tuyến Exchange (Exchange Offline Address Book).

Những tác nhân độc hại trên không gian mạng này cũng được biết là đang thực hiện các chiến dịch lừa đảo áp dụng thủ thuật spear phishing - gửi các email bị nhiễm độc có liên kết độc hại hoặc các tệp đính kèm - để giành quyền kiểm soát thiết bị của nạn nhân.

Spear Phishing là một phương pháp kỹ thuật mà bọn tội phạm mạng sử dụng trong những năm gần đây. Mục tiêu của phương pháp này là để lừa nạn nhân tin rằng, họ đã nhận được một email hợp pháp từ một đối tượng đã biết, có thể là một cá nhân hay tổ chức, dịch vụ mà nạn nhân biết hoặc sử dụng. Email spear phishing sẽ yêu cầu nạn nhân cung cấp thông tin của mình, để từ đó giành quyền kiểm soát đối với các tài khoản và thiết bị của nạn nhân.

Viên cố vấn an ninh mạng đưa ra một số lựa chọn để giảm thiểu các nguy cơ bị tấn công mạng, bao gồm sử dụng hệ thống phát hiện và ngăn chặn xâm nhập mạng, và giám sát các cổng cùng giao thức chung cho hoạt động chỉ huy và kiểm soát.